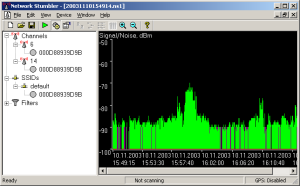

Při pravidelném scanování wi-fi (802.11b) rozsahu programem NetStumbler [1] jsem objevil zcela nový AP (access point). Podle síly signálu se jednalo o velmi blízký vysílač a navíc AP pracoval bez jakéhokoliv šifrování (WEP).

Nedalo mi to a rozhodl jsem se na tento AP podívat podrobněji:

Zcela rutinně bez očekávání úspěchu nastavuji na síťové wi-fi kartě přidělování IP adresy DHCP protokolem. A hle, ihned mi DHCP server přiděluje adresu 192.168.0.2. To vypadá na slušně nezabezpečený AP. Tak jedeme dál. Příkazem ipconfig /all zjišťuji, že IP adresu mi přidělil server 192.168.0.1. Spustím si nmap [2], abych zjistil, jaké porty jsou u tohoto stroje otevřené. Dostávám následující odpověď:

Starting nmap V. 3.00 ( www.insecure.org/nmap ) Interesting ports on (192.168.0.1): (The 1594 ports scanned but not shown below are in state: closed) Port State Service 67/tcp filtered dhcpserver 80/tcp open http 135/tcp filtered loc-srv 136/tcp filtered profile 137/tcp filtered netbios-ns 138/tcp filtered netbios-dgm 139/tcp filtered netbios-ssn Nmap run completed -- 1 IP address (1 host up) scanned in 44 seconds

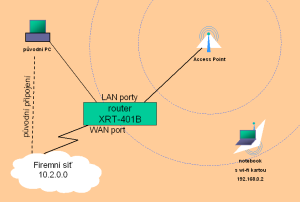

Zapínám logování kompletního provozu na síťové kartě programem ethereal [3] pro pozdější analýzu a uložení dat. Ten mi podle MAC adresy prozradil, že nejde o jedno a totéž zařízení jako AP (podle IEEE [4] databáze je výrobcem AP D-Link, kdežto MAC adresa DHCP serveru je registrována na Planet). Nejprve se jdu podívat, co vlastně běží na portu 80. Po startu prohlížeče a zadání URL http://192.168.0.1/ se dostávám do webové administrace zařízení. Bohužel, chce to po mně jméno a heslo. Po pár pokusech standardních kombinací jsem USPĚL s kombinací admin/admin. A vím všechno. Mám tu čest s routerem Planet XRT-401B [5]. A mám k němu plný přístup – logy, konfigurace. Prostě vše. Jdu se podrobněji podívat, co všechno mi webové rozhraní prozradí. Zjišťuji, že jde o router s NAT, firewalem a DHCP serverem – kombinované zařízení pro připojení malé sítě do internetu nebo WAN. Jak jsem předpokládal, všechny bezpečnostní prvky jsou vypnuty (firewall, kontrola přístupů podle MAC adresy, blokování port scanu) a jedním portem je zřejmě připojen na AP. Konfigurace TCP/IP portu do WAN mi však něco připomíná. Detailně prohlížím logy a je to bohužel tak – router je připojen do naší firemní sítě !!! Pak už to jde rychle, dle konfigurace zjišťuji MAC adresu ethernet portu a předávám informaci kolegům, kteří okamžitě provádějí blokaci zařízení na aktivních prvcích sítě a jdou provinilci vysvětlit, že toto se nedělá.

Zrekapitulujeme si to: Pouhým přiblížením notebooku s wi-fi kartou k tomuto AP (dosah cca 100 m) jsem se přes nezabezpečený router dostal do firemní sítě (IP adresu jsem obdržel automaticky od DHCP serveru) a po zadání adresy do webového prohlížeče a default jména a hesla admin/admin jsem navíc mohl tento router plně ovládat.

Proč nebylo zařízení odhaleno zevnitř sítě? Tento router totiž podporuje tzv. “WAN MAC Address Clone”. Jde o to, že se v konfiguraci routeru nastaví MAC adresa počítače (síťové karty), kterým je uživatel zcela legálně připojen do sítě. Za tento počítač je zařízení “maskováno” a z pohledu aktivních prvků sítě se jeví, jako by v síti byl připojen pouze tento legální počítač. K odhalení takového zamaskovaného zařízení by se musely použít pokročilejší metody (scan portů, analýza hlaviček TCP/IP packetů apod.)

Zapojení zařízení do sítě vypadalo asi takto:

Pomineme-li administrativní provinění připojením neschváleného zařízení do sítě, došlo k mnoha bezpečnostním chybám:

nešifrovaný přenos – nebylo použito žádného mechanismu k šifrování vysílaných packetů, tj. každý

v dosahu AP mohl sledovat veškerý obsah komunikace mezi AP a připojenými klienty.

Možnosti zabezpečení jsou:

- WEP (Wired Equivalent Privacy)

- packety se šifrují statickým klíčem (40 nebo 104 bit)

- prolomit lze brute-force útokem (nevýhody: nutnost aktivního útoku na AP – možnost odhalení – a velmi dlouhá doba k vyzkoušení všech kombinací)

- kryptoanalytický útok – klíč lze prolomit po analýze cca 5-10 milionů zachycených zašifrovaných packetů (jedná se řádově o 100 MB až 1 GB dat – při velkém provozu otázka několika sekund), není potřeba aktivního vysílání – nehrozí odhalení (např. WEPCrack [6], AirSnort [7], Kismet [8])

- TKIP (Temporary Key Integrity Protokol) – změna klíče každých 10.000 packetů, do šifry se navíc promítá i MAC adresa zařízení

přístup bez omezení MAC adresy – nebyl aplikován access list MAC adres. Je to vhodný bezpečnostní doplněk – do sítě se dostanou pouze registovaná zařízení. Prolomení ochrany: MAC adresu lze podrvrhnout.

DHCP konfigurace – bylo použito DHCP serveru k TCP/IP nastavení klientů. To znamená, že se každý, kdo byl v dosahu AP, mohl bez znalostí topologie aktivně připojit do sítě. Při vypnutém DHCP serveru je potřeba znát topologii sítě pro správné nastavení klienta. Prolomení ochrany: Topologii lze sledováním provozu odhalit.

administrace přes web – bylo zapnuté webové rozhraní pro konfiguraci routeru. Při kombinaci výše uvedených bezpečnostních děr je jen otázka času, kdy heslo někdo prolomí nebo odposlechne ze zachycených packetů.

továrně nastavené jméno a heslo – router měl nezměněný továrně nastavený přístupový účet a heslo. Je jen otázka času, kdy toto někdo odhalí.

neaktivovaný firewall – nebylo aplikováno žádné omezení pro přístup do WAN. To znamená, že každý, kdo se připojil, mohl přistupovat a využívat otevřené zdroje v síti.

[1] NetStumbler – program pro scanování a vyhledávání aktivních wi-fi zařízení – http://www.netstumbler.com/

[2] nmap – security scanner – http://www.insecure.org/nmap/

[3] ethereal – network analyzer – http://www.ethereal.com/

[4] IEEE – http://standards.ieee.org/regauth/oui/index.shtml

[5] XRT-401B – Planet broadband router – http://sniff.blogator.com/wifi/xrt-401b.pdf

[6] WEPCrack – utilita na prolomení WEP šifrování – http://sourceforge.net/projects/wepcrack/

[7] Airsnort – utilita pro odposlech wi-fi provozu a prolomení WEP šifrování – http://airsnort.shmoo.com/

[8] Kismet – 802.11 wirelless network sniffer – http://www.kismetwireless.net/

Další relevantní dokumenty:

Uložené administrační rozhraní XRT-401B routeru – http://syslog.blogator.com/wifi/admin/ (z bezpečnostních důvodů neobsahuje některé stránky nebo stránky bez většího významu)

Bezdrátové sítě standardu IEEE 802.11 – http://atm.felk.cvut.cz/mps/referaty/2003/pardubl/

Hacking the invisible networks – http://syslog.blogator.com/wifi/Wireless.pdf

Teorie prolomení WEP šifrování – http://syslog.blogator.com/wifi/rc4_ksaproc.pdf

Penetration Testing on 802.11b Networks – http://syslog.blogator.com/wifi/penetration_802.11_network.pdf

xel by som sa spytat ci nahodov niekdo nepoznate daky soft na klasicke wifi ap, lebo tunak som len u kamarata sice sa dostanem na jeho stranku ale hesielka este lamat nefim a ci neni neco ako net stumbler aj pre ap lebo inak si ani neprdne m alebo ci nepoznte iny sposob ako napr zistit siete v dosahu